国内知名手机厂商官方应用商店成新型安卓木马Android.Phantom传播渠道之一!

- 2026-01-30 05:41:07

安小圈

第843期

事件背景:从“可信渠道”到攻击入口的转变

Android.Phantom木马事件引发关注,并不仅因为其技术复杂性,更在于其传播路径触及了用户普遍信任的官方渠道。根据DoctorWeb于2026年1月21日公布的分析结果,多款安卓游戏在该手机厂商官方应用商店XXXApps中被检测出携带恶意代码。这些应用在上线初期并未包含木马程序,而是在后续更新中被植入Android.Phantom.2.origin模块,从而绕过了初始审核。

这一策略充分利用了用户对“官方商店+高评分+已安装应用更新”的心理信任,也反映出当前应用生态中,更新机制正在成为新的攻击切入点。

病毒机理:基于“视觉识别”的点击欺诈体系

Android.Phantom木马最显著的技术特征,是其不直接解析网页代码,而是模拟人类“看屏幕、点按钮”的行为路径。

在“幻影模式”下,木马通过WebView组件启动一个对用户不可见的嵌入式浏览器。当接收到来自playstations[.]click服务器的指令后,该浏览器会加载指定网站,并引入名为“phantom”的JavaScript文件。真正的关键在于,该脚本会调用TensorFlow.js机器学习框架,从app-download[.]cn-wlcb[.]ufileos[.]com服务器下载模型文件,并将其加载到应用目录中。

当虚拟浏览器渲染页面后,Android.Phantom.2.origin会在特定场景下将浏览器置于虚拟屏幕环境并截取截图,随后利用机器学习模型分析这些图像,识别广告按钮或交互元素,再执行点击操作。这种方式在外部看来,更接近真实用户行为,从而提升了欺诈流量的“质量”。

双模式控制:自动化与人工干预并存

除全自动运行的“幻影模式”外,Android.Phantom还具备更高风险的“信令模式”。在该模式下,木马使用WebRTC技术与外部节点建立实时连接,其中dllpgd[.]click服务器充当信令服务器,负责在各WebRTC节点之间建立通信,并决定木马具体运行哪种模式。

一旦连接建立,攻击者不仅可以接收虚拟浏览器屏幕的视频流,还能远程执行点击、滚动、文本输入或粘贴操作。这意味着,受感染设备在不知情的情况下,已经成为一个可被实时操控的“远程浏览终端”。

传播机制:从官方商店到地下分发生态的闭环

据Drweb的报告,木马传播的渠道之一是某国内某手机厂商的官方应用目录XXxApps。

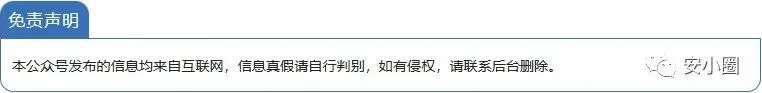

已发现多款手机游戏含有恶意软件,包括:Creation Magic World(下载量超过 32,000 次)、Cute Pet House(下载量超过 34,000 次)、Amazing Unicorn Party(下载量超过 13,000 次)、Sakura Dream Academy(下载量超过 4,000 次)、Theft Auto Mafia(下载量超过 61,000 次)和 Open World Gangsters(下载量超过 11,000 次)。所有受感染的游戏均由同一开发商——深圳市某网络有限公司——托管,木马程序嵌入其中并与应用程序一同运行。游戏的初始版本不含恶意软件。

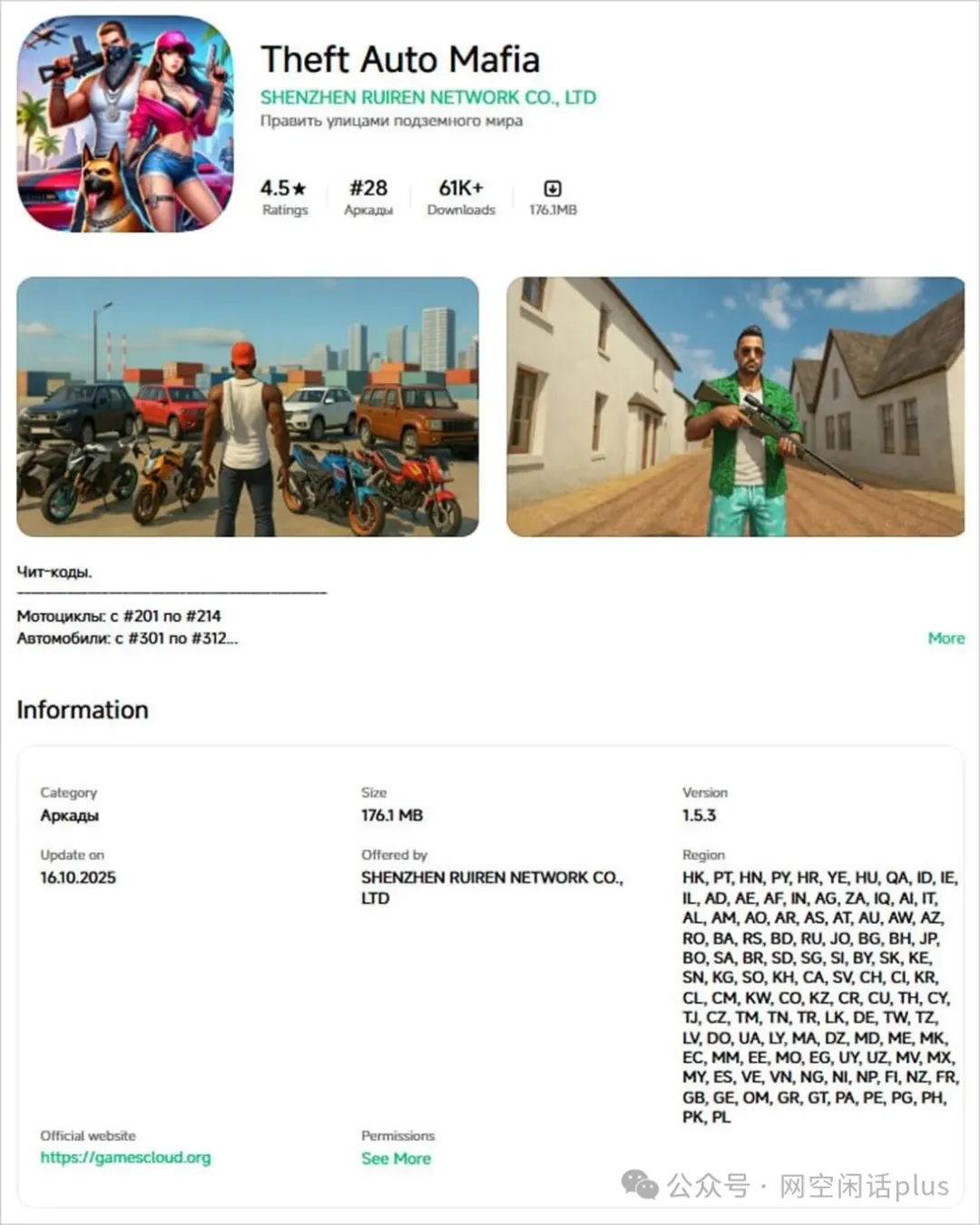

与此同时,Android.Phantom的传播重心仍然牢牢扎根于修改版应用生态。Spotify、YouTube、Deezer、Netflix等热门应用的解锁版,被广泛投放在专门的MOD网站、Telegram频道和Discord服务器中。Dr.Web指出,Moddroid网站“编辑精选”专区列出的20个应用中,只有4个是安全的,其余16个均检测到Android.Phantom木马,且这些应用来自同一个CDN服务器cdn[.]topmongo[.]com。

2025年10月15日至16日,受感染游戏再次更新,除Android.Phantom.2.origin外,还新增了Android.Phantom.5模块。该模块作为投放器,内含Android.Phantom.4.origin远程代码加载器,可下载多个用于模拟点击行为的木马程序。

更值得警惕的是,部分传播样本中还包含Android.Phantom.5.origin间谍软件模块。该模块会向攻击者发送设备相关信息,包括电话号码、地理位置以及已安装应用列表。至此,Android.Phantom已不再只是“点击器”,而是演变为兼具欺诈与情报收集能力的复合型恶意体系。

上面这张服务器截图显示了受感染用户使用的语言。要访问英语以外的其他语言聊天,您需要使用相应的标记进行操作。

受害范围与现实影响

从服务器聊天记录显示的语言分布来看,受影响最严重的用户群体集中在西班牙语、法语、德语、波兰语和意大利语环境中,服务器的主要工作语言为英语,而对多数亚洲语言并未提供支持。这表明攻击活动并非随机扩散,而是具有明确的受众定位。

对普通用户而言,即便这些木马并不直接窃取账号密码,其现实危害依然显著。设备可能在后台持续执行无关操作,导致电池和流量异常消耗;在更严重的情况下,受感染手机可能被用于DDoS攻击或其他非法网络活动,使用户在毫不知情的情况下成为网络犯罪的“共犯”。

安全警示

DoctorWeb在分析中指出,部分用户,尤其是俄罗斯用户,在注册外国应用或支付订阅费用时面临现实障碍,这促使他们转向修改版或半合法替代方案。正是在这种环境下,Android.Phantom得以大规模传播。

儿童和青少年用户尤为脆弱。他们往往只关注游戏和娱乐内容本身,而忽视来源与安全问题。Android.Phantom事件提醒人们,在移动生态中,“能用”从来不等于“安全”,即便应用来自官方商店,也无法替代持续的安全防护。

参考资源

1、https://news.drweb.ru/show/?i=15110&lng=ru&c=5&utm_source=Securitylab.ru

2、https://www.securitylab.ru/news/568490.php

END

沈传宁:落实《网络数据安全管理条例》,提升全员数据安全意识