【安全资讯】锁屏绕过、BL解锁!你的安卓旗舰手机还安全吗?

- 2026-02-04 22:22:40

“扫描下方二维码,进入公众号粉丝交流群。更多一手网安资讯、漏洞预警、技术干货和技术交流等您参与!”

近期,安全研究员 Roger Ortiz 在其技术博客中披露了代号为 “heapb8” 的漏洞利用研究。该研究揭示了知名手机维修工具 Chimera 如何利用联发科USB底层协议缺陷,攻陷了以天玑 9400 为代表的新一代 SoC。早在2025年9月,Chimera 已经实现在物理连接下对天玑 9400/8400 系列机型的底层控制,可以彻底绕过官方授权,实现强制解开 Bootloader 锁、篡改 IMEI 硬件标识、移除FRP账户锁以及对 RPMB 安全分区的非法读写。更加严重的是通过利用该漏洞,取证软件可能可以在没有用户PIN码的情况下实现锁屏绕过,从而解密被加密存储在设备中的用户隐私数据。

01

现实威胁:Chimera 宣布破解天玑 9400 旗舰机型的公告

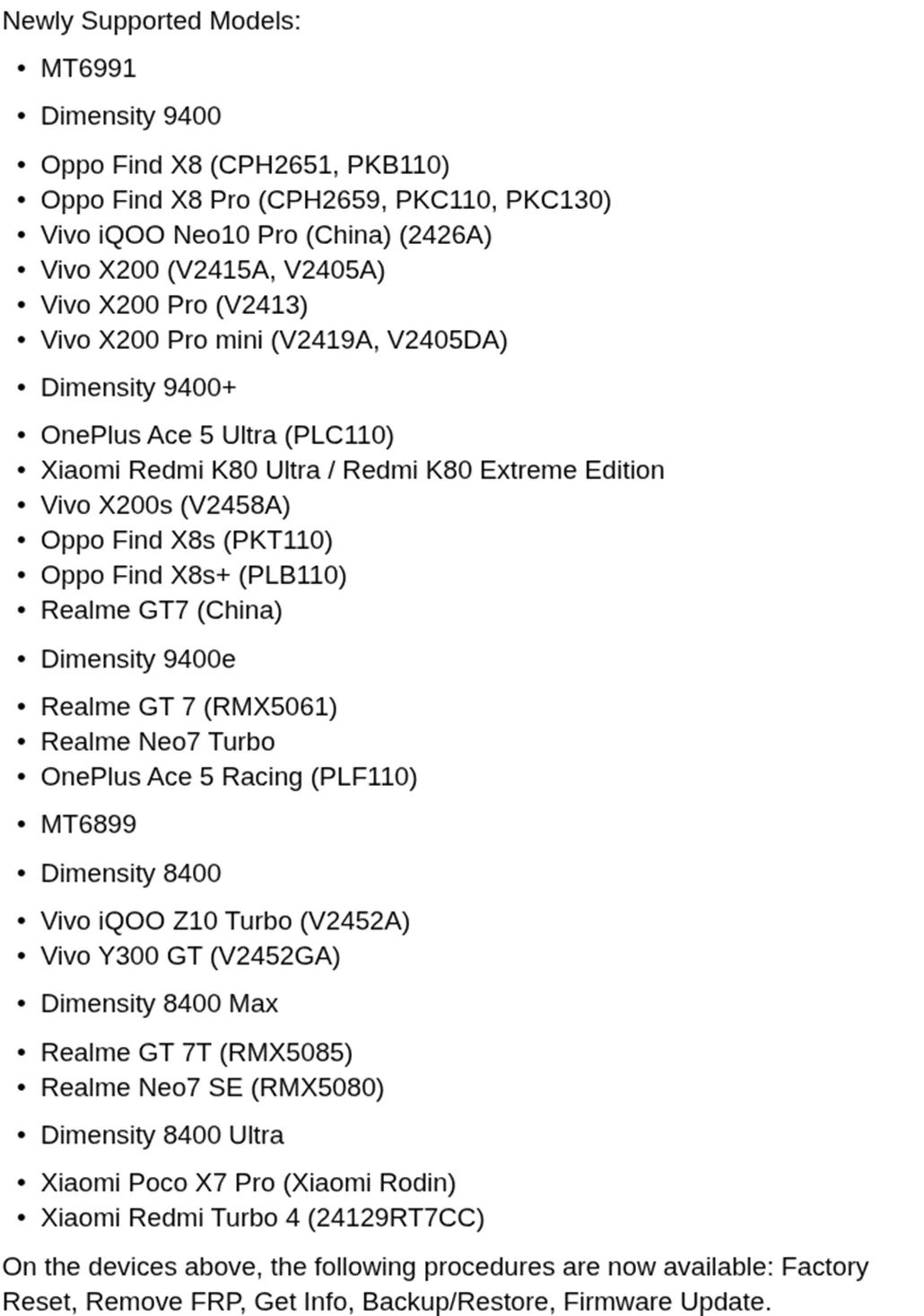

根据 Chimera 发布的 “MTK Revamp And A Lot More” 官方公告,该工具利用漏洞,已对 OPPO Find X8、vivo X200、Redmi K80 Ultra 等旗舰机型实现了以下核心操作:

全分区物理读写(Backup/Restore): 绕过安卓系统权限,直接提取全盘物理镜像。这不仅为导出隐私数据提供了硬件级入口,也使得在底层植入不可检测的木马成为可能。

强行移除 FRP 与出厂重置: 绕过谷歌锁(FRP)验证。即使设备处于丢失或锁定状态,也可通过底层指令瞬间清空设备并作为新机激活,使防盗机制形同虚设。

秒解 Bootloader 锁(Unlocking BL): 彻底跳过厂商官方审核和等待期,直接修改安全配置开启 BL 锁,从而允许加载任何第三方固件、内核或 Rootkit。

硬件身份标识篡改(IMEI/NVRAM): 获得对加密安全分区的修改权,可随意更改 IMEI 和序列号。此功能常被用于将盗抢或受控设备在监管网络中“洗白”。

RPMB 安全区受控: 实现了对 UFS 芯片内部 RPMB(重放保护块)区域的探测、保存与恢复。由于该区域通常存放指纹哈希和支付密钥,其受控意味着设备最后一道核心防线被瓦解。

02

攻击路径探索:从 XML转义溢出到USB 传输溢出

在Roger Ortiz 的技术博客中,详细的阐述了他是如何探索heapb8利用。首先通过对Chimera工具进行USB抓包,他敏锐的发现Chimera工具在DA2加载阶段发送了两次CMD:SECURITY-SET-ALLINONE-SIGNATURE命令,第一次命令的参数十分可疑。通过对命令处理函数的逆向,研究员首先发现了芯片会对host传入的文件名字符串进行XML转义,但是在转义后并没有检查长度,从而导致越界写漏洞——CVE-2025-20656。但是由于XML文件中不能含有空字节,越界写入的payload内容受限,导致该漏洞很难实际被利用,研究员分析这很有可能是Chimera官方放出的烟雾弹,使得分析者浪费很多时间在不可利用的漏洞上。

在经历挫折后,研究员继续对第二次命令的USB报文进行分析,发现了第二个越界写漏洞——CVE-2025-20658。漏洞位于 DA 处理主机文件读取的 fp_read_host_file 函数中。该函数负责通过 USB 接口从主机(PC端)接收二进制数据并写入设备内存。

该函数在执行循环读取(Loop Reading)时,过度信任了主机侧发送的数据长度参数,攻击者可以伪造一个比较小的包长度参数,使得DA分配较小的缓冲区,但是发送的数据实际上要比之前发送的参数大,从而越过缓冲区边界,覆盖关键的内存对象(如函数指针或跳转地址),并且不会出现空字节截断的问题。

最终研究员通过篡改堆上的元数据,通过free函数实现任意地址写原语,最终在EL3权限下实现了任意代码执行。当EL3可以执行任意shellcode后,取证软件可以加载自定义的preloader,从而劫持preloader后续的启动链,最终实现对PIN码无限次数爆破。

03

影响范围广泛,多款联发科芯片面临威胁

基于 MediaTek 发布的官方安全公告与 Chimera 更新日志,heapb8的破坏力不仅在于其技术深度,更在于其极其广泛的硬件渗透率。

根据联发科于2025年4月发布的安全公告,受影响的芯片组横跨了联发科目前最主流的产品线。

高端旗舰:MT6991 (天玑 9400/9400+/9400e)、MT6989 (天玑 9300)、MT6985 (天玑 9200)、MT6983(天玑 9000)。

中端主力:MT6899 (天玑 8400 系列)、MT6897 (天玑 8300)、MT6895 (天玑 8000),MT6886(天玑 7200)、MT6878(天玑7300)、MT6855(天玑 7060)。

大众市场:MT6789 (Helio G99)、MT6835 (天玑 6100+) 等出货量以亿计的芯片。

下面是 Chimera 更新日志中主要提及的受该漏洞影响的高端主力机型列表。

04

历史重演与趋势演变:硬件信任根的结构性博弈

据分析,CVE-2025-20658(heapb8) 是继 Kamakiri 和Carbonara之后,联发科生态中影响最深远的启动链(Boot Chain)缺陷之一。联发科历史上曾多次爆发过足以瓦解整个硬件信任根的底层漏洞,其中最具代表性的包括:

Kamakiri 漏洞(mtkclient 的基石): 这是安全社区著名的 BootROM 级溢出漏洞。它通过攻击 USB 处理栈的逻辑缺陷,让 mtkclient 等开源工具能够绕过一切软件防御,在芯片最原始的引导阶段(BROM)夺取执行流,实现永久性的硬件级降级与 BL解锁,包括锁屏绕过。

Carbonara 漏洞(内存参考哈希篡改): 作为针对现代天玑机型的关键突破,Carbonara 展现了极高的逻辑攻击技巧。它利用了 DA1 阶段 boot_to 命令对内存加载地址的盲目信任,诱导系统将攻击者提供的恶意数据写入存放“合法哈希参考值”的内存区域,从而绕过签名校验,加载恶意的DA2以接管设备最高权限。

这并非联发科芯片首次在旗舰发布即告破。2020 年代初期,Kamakiri 的出现曾迫使厂商大规模重构 BootROM 代码;而 2025 年初,基于 CVE-2025-20658 的物理层攻破,再次证明了即使是重构了BootROM代码,在preloader和DA的业务场景下,启动链USB相关的攻击面依然存在致命漏洞。

业界专家发出严峻警告:随着USB近缘攻击零日漏洞市场的繁荣以及商业取证工具能力的跨越式提升,针对主流芯片组启动链的持续性威胁正日益加剧。这意味着,在启动链底层协议缺陷被深度工具化的背景下,个人用户的隐私数据在不断进化的专业取证软件面前正趋于“透明”。

参考来源:

Exploiting MediaTek's Download Agent

https://blog.r0rt1z2.com/posts/exploiting-mediatek-datwo/#dissecting-the-exploit

Chimera update - MTK Revamp And A Lot More

https://www.facebook.com/chimeratool/posts/pfbid0R9ETZbBPQEj2cZhnhRBJWr6YLfCHkBfyogXsR1uLUZMUpY3v6EA6zt7rYzgzoMY7l

Mediatek Security Bulletin April 2025

https://corp.mediatek.com/product-security-bulletin/April-2025

“洞”悉网络威胁,守护数字安全

关于我们

360 漏洞研究院,隶属于360数字安全集团。其成员常年入选谷歌、微软、华为等厂商的安全精英排行榜, 并获得谷歌、微软、苹果史上最高漏洞奖励。研究院是中国首个荣膺Pwnie Awards“史诗级成就奖”,并获得多个Pwnie Awards提名的组织。累计发现并协助修复谷歌、苹果、微软、华为、高通等全球顶级厂商CVE漏洞3000多个,收获诸多官方公开致谢。研究院也屡次受邀在BlackHat,Usenix Security,Defcon等极具影响力的工业安全峰会和顶级学术会议上分享研究成果,并多次斩获信创挑战赛、天府杯等顶级黑客大赛总冠军和单项冠军。研究院将凭借其在漏洞挖掘和安全攻防方面的强大技术实力,帮助各大企业厂商不断完善系统安全,为数字安全保驾护航,筑造数字时代的安全堡垒。